Ảnh chỉ có tính minh họa. (Nguồn: v3.co.uk)

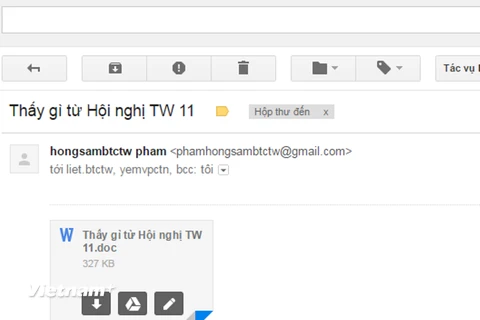

Ảnh chỉ có tính minh họa. (Nguồn: v3.co.uk) Như Vietnam+ đã đưa tin, sau khi phát hiện ra sự khả nghi trong hai email gửi tới hòm thư của mình, phóng viên VietnamPlus đã gửi tới Công ty An ninh mạng Bkav để nhờ phân tích. Kết quả chi tiết đã một lần nữa khẳng định, hacker đã dùng 2 email này để chèn tập tin văn bản có đính kèm mã độc.

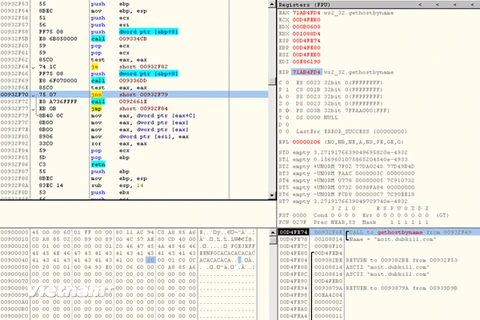

Theo ông Ngô Tuấn Anh, Phó Chủ tịch phụ trách An ninh mạng của Bkav, đây là một loại mã độc RAT (Remote Access Trojan), mở cổng hậu trên thiết bị của nạn nhân và cho phép hacker truy cập điều khiển từ xa (Remote Access). Virus ẩn nấp trong file văn bản được điều khiển qua domain (tên miền) của một công ty Trung Quốc đăng ký.

Hacker đã khai thác lỗ hổng CVE-2012-0158 của Microsoft Office để chèn mã độc vào tập tin văn bản.

Người sử dụng sau khi tải, mở tập tin này, virus sẽ cài 3 thành phần độc hại vào hệ thống của thiết bị, bao gồm LMS.exe; dbghelp.dll và ticrf.rat.

(Nguồn: Bkav)

(Nguồn: Bkav) Trong đó, LMS.exe là một file chuẩn của Google Chrome bị lợi dụng với mục đích tải và thực thi mã của virus. Người dùng bình thường sẽ khó có thể phát hiện ra được virus đang chạy trên máy vì nó được chạy ngầm trong LMS.exe.

Ngoài ra dbghelp.dll là thư viện của virus có tên trùng với một thư viện của Google. Khi file này đặt cùng thư mục với file “LMS.exe” sẽ được file “LMS.exe” tự động tải và thực thi thư viện này. Mục đích của file này là sẽ đọc mã virus chính trong file “ticrf.rat,” giải mã và thực thi.

Ticrf.rat là file data có chứa toàn bộ mã độc chính của virus. File này được nén và mã hóa. Nhìn bình thường, đây chỉ là một file dữ liệu rác. Nhưng khi được file dbghelp.dll giải mã thì sẽ thấy toàn bộ các hành vi độc hại của virus được chứa trong file này.

Khi khởi chạy, virus sẽ kết nối tới C&C Server (máy chủ điều khiển) có địa chỉ “home.dubkill.com.” Tên miền này được đăng ký bởi một công ty của Trung Quốc. Địa chỉ IP của máy chủ điều khiển được hacker che giấu bằng địa chỉ giả, khi nào cần điều khiển sẽ cập nhật địa chỉ IP chính xác của máy chủ điều khiển thông qua việc cập nhật bản ghi DNS.

Địa chỉ máy chủ điều khiển home.dubkill.com. (Nguồn: Bkav)

Địa chỉ máy chủ điều khiển home.dubkill.com. (Nguồn: Bkav) Các chuyên gia của Bkav cũng cho biết, việc mở một cổng hậu nhận lệnh điều khiển từ xa cho phép hacker kiểm soát, chiếm quyền điều khiển máy tính của nạn nhân. Từ đó, tin tặc có thể thu thập dữ liệu, ghi các thao tác bàn phím (keylogger), chụp màn hình, liệt kê các kết nối hiện tại… từ máy tính của người bị hại.

Từ đó, Bkav đưa ra khuyến cáo người dùng cần cập nhật bản vá Microsoft Office trên máy, nên mở các file văn bản nhận từ Internet trong môi trường cách ly và cài phần mềm diệt virus thường trực trên máy tính để được bảo vệ tự động. Hiện tại mẫu virus này đã được cập nhật vào phiên bản mới nhất của phần mềm Bkav.

Ông Ngô Tuấn Anh cũng cho hay, qua phân tích thấy mã nguồn của virus này tương tự với "virus Biển Đông" tháng 7/2014 đã gửi tới email của phóng viên VietnamPlus và bị phát hiện.

Máy chủ điều khiển của virus trong 2 email giả mạo trên cũng thuộc tên miền dubkill.com (máy chủ điều khiển vụ 7/2014 là moit.dubkill.com). Như vậy, có thể thấy đây vẫn 1 nhóm hacker âm thầm tìm cách tấn công vào người dùng Internet Việt Nam./.